Malware, eine Kurzform für "bösartige Software", stellt eine ernsthafte Bedrohung für Unternehmen und Einzelpersonen dar. Eine der häufigsten Methoden, Malware zu verbreiten, ist über E-Mail-Anhänge. Diese Anhänge können schädliche Programme enthalten, die beim Öffnen...

IoT-Rüstung: Checkpoints umfassender Schutz für Smart-Geräte

Das Internet der Dinge (IoT) hat in den letzten Jahren einen explosionsartigen Anstieg erlebt und ist zu einem integralen Bestandteil unseres täglichen Lebens geworden. IoT-Geräte sind in einer Vielzahl von Anwendungsbereichen weit verbreitet, von Smart Homes und...

Check Point: Umfassender Endpunktschutz gegen alle Cyberbedrohungen

Der Schutz von Endpunkten, wie PCs, Laptops und Mobilgeräten, ist in der heutigen digitalen Landschaft von entscheidender Bedeutung. Cyberbedrohungen nehmen ständig zu, und Unternehmen müssen sich wirksam gegen diese Angriffe verteidigen, um ihre sensiblen Daten und...

Zero-Trust-Segmentierung: Check Points Strategie für IoT-Sicherheit

Einführung in das Thema: Zero-Trust-Segmentierung als Sicherheitsstrategie für das Internet der Dinge (IoT) In einer zunehmend vernetzten Welt, in der das Internet der Dinge (IoT) eine immer grössere Rolle in unserem Alltag und in der Industrie spielt, wird die...

Sicheres IoT: Check Points Lösung für vernetzte Umgebungen

Das Internet der Dinge (IoT) hat sich zu einem integralen Bestandteil unseres täglichen Lebens und unserer Geschäftswelt entwickelt. Es umfasst eine Vielzahl von vernetzten Geräten und Systemen, die miteinander kommunizieren und Daten austauschen, um Prozesse zu...

Die Check Point ThreatCloud sorgt für erhöhten Schutz und Sicherheit

Mit der Check Point ThreatCloud ist es möglich, fortschrittliche Angriffe abzuwehren und gleichzeitig Fehlalarme zu reduzieren. Dank der Kombination aus neuester KI-Technologien und Big-Data-Bedrohungsintelligenz werden Angriffsinformationen erkannt und in bekannte...

Check Point Endpoint: Das Rüstzeug gegen bekannte & unbekannte Angriffe

In einer zunehmend digitalisierten Welt sind Endpunkte wie Computer, Laptops, Smartphones und Tablets zu Einfallstoren für Cyberangriffe geworden. Die Sicherheit dieser Endpunkte ist daher für Unternehmen von entscheidender Bedeutung, um sensible Daten zu schützen und...

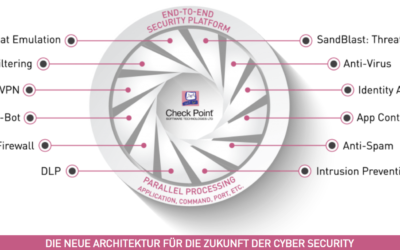

Check Point NGFW mehr als nur eine Next Generation Firewall

Die rasche Zunahme von Malware, die zunehmende Raffinesse der Angreifer und das Aufkommen neuer, unbekannter Zero-Day-Bedrohungen erfordern einen anderen Ansatz, um Unternehmensnetzwerke und -daten zu schützen. Durch die Verwendung verschiedener leistungsstarker...

Bietet Microsoft 365 E-Mail genügend Schutz?

Nein! Um Ihren Mailaccount bestmöglich vor möglichen Hackerangriffen zu schützen, sollten Sie nicht vollständig auf den E-mail-Schutz von Microsoft 365 vertrauen, sondern eher auf Lösungen von Drittanbietern setzen. Die cloudbasierte Lösung bietet zwar...

Effizienter Endpunktschutz: Check Points Antwort auf Cyberbedrohungen

In einer zunehmend vernetzten Welt sind Endpunkte wie Computer, Laptops und mobile Geräte oft das erste Ziel von Cyberangriffen. Daher ist ein effektiver Endpunktschutz entscheidend für die Sicherheit von Unternehmen und Organisationen. Check Point ist ein...